Hello for Businessを使用した生体情報でのサインイン

最近、モバイルPCをSurface Proに買い換えました。それまでのPCはHelloに対応していなかったので、早速Helloを使って顔認証ログインをしているのですが、すごく便利です。これからはパスワードではなく、こういった認証が一般化していくと便利ですね。

最近、モバイルPCをSurface Proに買い換えました。それまでのPCはHelloに対応していなかったので、早速Helloを使って顔認証ログインをしているのですが、すごく便利です。これからはパスワードではなく、こういった認証が一般化していくと便利ですね。

今日はこのHelloのEnterprise版、Windows Hello for Businessについての記事です。

■Windows Hello for Buinessの概要

パスワードを使用しない認証方法。主にユーザー固有の生体情報やスマートカード及びPINを利用する。Microsoft アカウント、Windows Server Active Directory アカウント、Microsoft Azure Active Directory (Azure AD) アカウントのほか、Fast IDentity Online (FIDO) 認証をサポートする Microsoft 以外のサービスに対する認証を行える。ハードウェアに、TPMが搭載されている場合、秘密キーはTPMで保護される。物理的なTPMチップはこの機能を使用する場合に必須ではなく、TPMチップが搭載されていない場合にはソフトウェアで秘密キーを生成できる。ちなみに前回の記事で紹介したCredential Guardは、Hello for Businessでの認証よりも前の段階で資格情報の保護を行っています。Windows10の初期バージョンで、Microsoft Passportという名前で存在していた機能はHello for Buisnessに吸収されました。この機能はWIndows10 ProまたはEnterpriseで使用できます。

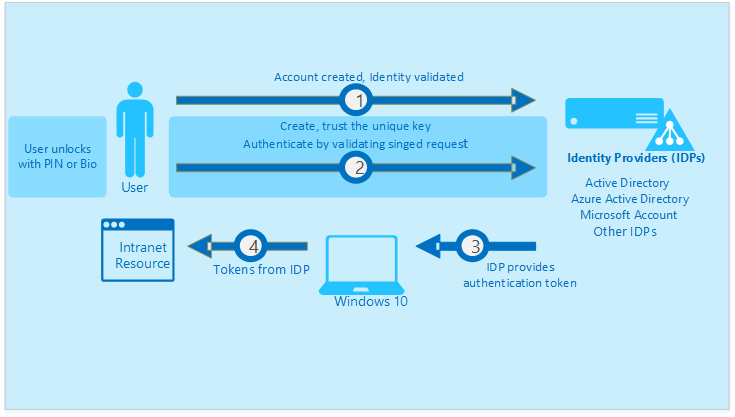

■Windows Hello for Buiness仕組み

- 複数の証明方法 (ジェスチャ、物理スマート カード、Multi-Factor Authentication) を通じて,ユーザーの身元を確認し、Azure Active Directory、オンプレミス Active Directory などの ID プロバイダー (IDP) に情報を送信します。

- デバイスが、キーを作成し、キーを証明した後、このキーの公開部分を取り出してステーションのステートメントをアタッチします。署名後 IDP に送信して、このキーを登録します。

- キーの公開部分が IDP に登録されるとすぐに、IDP はデバイスにチャレンジ情報を返信して、キーの秘密部分に署名するよう要求します。

- IDP は、ユーザーとデバイスが保護されたリソースにアクセスできるようにする認証トークンを検証し、発行します。 IDP は、クロスプラットフォーム アプリを作成するか、または (JavaScript/Webcrypto API を使用して) ブラウザーのサポートを使用して、ユーザーの Windows Hello for Business の資格情報を作成および使用します。

■Hello for Businessの使用によって解決または防御される問題

Windows Hello for Businessは、パスワードに関する次の問題を解決します。

- 強力なパスワードは覚えにくく、ユーザーは複数のサイトでパスワードを再利用することがよくあります。

- サーバーの侵害により、対称ネットワークの資格情報(パスワード)が公開される可能性があります。

- パスワードはリプレイ攻撃の対象となります。

- ユーザーはフィッシング攻撃のために誤ってパスワードを公開する可能性があります。

■展開の前提条件

Windows Helloは3パターンの展開方法があって、それぞれの展開方法は、組織でAzureADを使用している場合や、オンプレミスADを使用している場合など、前提となる条件があります。詳しくは本記事の下部に記載をしているdocsの情報を参照してください。

Hello for Businesssの展開方法

クラウドのみの展開・ハイブリッド展開・オンプレミスのみの展開

クラウドのみの展開

- Windows 10、バージョン1511以降

- Microsoft Azureアカウント

- Azure Active Directory

- Azureマルチファクタ認証

- MDM管理(Intuneまたはサポートされている第三者MDM) (オプション)

- AzureのADプレミアムサブスクリプション- (オプション) ※デバイスがAzureActive Directoryを参加したときに自動的にMDMへ登録するために必要

ハイブリッド展開

表には、各展開の最小要件が示されています。

| Key trust Group Policy managed | Certificate trust Mixed managed | Key trust Modern managed | Certificate trust Modern managed |

| Windows 10、バージョン1511以降 | Windows 10、バージョン1703以降(ドメイン参加) Windows 10、バージョン1511以降(Cloud Join) | Windows 10、バージョン1511以降 | Windows 10、バージョン1511以降 |

| Windows Server 2016スキーマ | Windows Server 2016スキーマ | Windows Server 2016スキーマ | Windows Server 2016スキーマ |

| Windows Server 2008 R2ドメイン/フォレストの機能レベル | Windows Server 2008 R2ドメイン/フォレストの機能レベル | Windows Server 2008 R2ドメイン/フォレストの機能レベル | Windows Server 2008 R2ドメイン/フォレストの機能レベル |

| Windows Server 2016ドメインコントローラ | Windows Server 2008 R2以降のドメインコントローラ | Windows Server 2016ドメインコントローラ | Windows Server 2008 R2以降のドメインコントローラ |

| Windows Server 2012以降の認証機関 | Windows Server 2012以降の認証機関 | Windows Server 2012以降の認証機関 | Windows Server 2012以降の認証機関 |

| N / A | Windows Server 2016 AD FS with KB4022723 update (domain joined), and Windows Server 2012 or later Network Device Enrollment Service (cloud joined) | N / A | Windows Server 2012 or later Network Device Enrollment Service

|

| Azure MFA tenant, or AD FS w/Azure MFA adapter, or AD FS w/Azure MFA Server adapter, or AD FS w/3rd Party MFA Adapter | Azure MFA tenant, or AD FS w/Azure MFA adapter, or AD FS w/Azure MFA Server adapter, or AD FS w/3rd Party MFA Adapter

| Azure MFA tenant, or AD FS w/Azure MFA adapter, or AD FS w/Azure MFA Server adapter, or AD FS w/3rd Party MFA Adapter | Azure MFA tenant, or AD FS w/Azure MFA adapter, or AD FS w/Azure MFA Server adapter, or AD FS w/3rd Party MFA Adapter |

| Azureアカウント | Azureアカウント | Azureアカウント | Azureアカウント |

| Azure Active Directory | Azure Active Directory | Azure Active Directory | Azure Active Directory |

| Azure AD Connect | Azure AD Connect | Azure AD Connect | Azure AD Connect |

| Azure AD Premium、( オプション ) | Azure AD Premium、 デバイスの書き戻しに必要 | Azure AD Premium、自動MDM登録用オプション | Azure AD Premium、自動MDM登録用( オプション ) |

オンプレミス展開

| Key trust Group Policy managed | Certificate trust Group Policy managed |

| Windows 10、バージョン1703以降 | Windows 10、バージョン1703以降 |

| Windows Server 2016スキーマ | Windows Server 2016スキーマ |

| Windows Server 2008 R2ドメイン/フォレストの機能レベル | Windows Server 2008 R2ドメイン/フォレストの機能レベル |

| Windows Server 2016ドメインコントローラ | Windows Server 2008 R2以降のドメインコントローラ |

| Windows Server 2012以降の認証機関 | Windows Server 2012以降の認証機関 |

| Windows Server 2016 AD FS(KB4022723アップデート) | Windows Server 2016 AD FS(KB4022723アップデート) |

| AD FS with Azure MFA Server, or AD FS with 3rd Party MFA Adapter | AD FS with Azure MFA Server, or AD FS with 3rd Party MFA Adapter

|

| Azureアカウント、(Azure MFA請求のオプション) | Azureアカウント、(Azure MFA請求のオプション) |

■展開方法(リンク)

- Hybrid Key Trust Deployment

- Hybrid Certificate Trust Deployment

- On Premises Key Trust Deployment

- On Premises Certificate Trust Deployment

※ハイブリッド展開は、Azure Active Directoryを使用する企業向けです。オンプレミスの展開は、オンプレミスのActive Directoryのみを使用する企業向けです。Azure Active Directoryを使用する環境では、そのフォレスト内のすべてのドメインに対してハイブリッド展開モデルを使用する必要があります。

■プロビジョニングのタイミング

WindowsのHello for Businessは、ユーザープロファイルの読み込み後ユーザーがデスクトップを表示する前の、ユーザーがサインインした直後にプロビジョニングが開始されます。すべての前提条件チェックが合格すると、WindowsはHello for Businessのプロビジョニングを開始します。

イベントビューアで、前提条件チェックのステータスを確認することができます。

イベントビューア – アプリケーションとサービス – Microsoft – Windows

[参考情報]

Windows Hello for Business

Windows Hello for Business Deployment Guide

Windows Hello for Business 経由でのパスワードを使用しない ID の認証

https://docs.microsoft.com/ja-jp/azure/active-directory/active-directory-azureadjoin-passport

RSS - 投稿

RSS - 投稿