Azure Multi-Factor Authenticationを使用して社外からのOffice 365アクセス時のみ多要素認証を強制する

本日の記事は、Azure Multi-Factor Authentication(MFA)使用して、社内からのOffice365アクセス時には多要素認証を求めずに、社外からのアクセス時のみ多要素認証を強制する方法についての内容です。Azure AD Premiumの条件付きアクセスと、MFAの信頼されたIPを使用して構成をしていきます。

▣Multi-Factor Authenticationとは?

まず、多要素認証とはという説明からはじめていきたいと思います。多要素認証とは、従来の ID (アカウント) とパスワードを組み合わせる「パスワード認証」以外に、さらに別の手段を使って利用者本人であることを証明する方法です。

多要素認証には、ショート メッセージや生体情報を利用するなど、さまざまな利用方法があります。パスワード認証で本人確認が行われると、あらかじめ利用するサービスに登録しているメールアドレスや電話にセキュリティ コードが送られ、それを追加で入力して利用者本人であることを証明するものや、専用の認証アプリに発行されたセキュリティ コードを入力するといったサービスもあります。

以下に認証の3要素を記載します。多要素認証は、これらのどれか、又は複数の要素の組み合わせで実現します。

- 記憶(SYK: Something You Know)

本人のみが記憶しているデータに基づいて利用者を認証する方法であり、パスワード、パスフレーズ、PIN(Personal Identification Number)などがこれに当たる。これらの記憶データは他人に知られないようにしておかなければならない。

- 所持(SYH: Something You Have)

本人のみが所持している物によって利用者を認証する方法であり、IC カードやスマートカード、ワンタイムパスワードのトークンなどがある。これらの所持物を他人に貸したりしてはいけない。所持物は紛失や盗難の危険性がある。紛失や盗難時の安全性のためにこれらのカードを利用するに当たっては記憶要素(PIN)と組み合わせで用いることが多い。

- バイオメトリクス情報(SYA: Something You Are)

本人の生体に基づくデータにより利用者を認証する方法であり、本人の特性としての指紋、音声、虹彩、顔の形などを識別することによる。この方法は本人に結びついたデータによるもので記憶忘れや所持物の紛失などの問題はない。

「オンライン本人認証方式の実態調査 報告書」( Information-technoloIy Promotion Agency , Japan)から抜粋

多要素認証は従来のパスワード認証と比較して、完全に安全な認証方法ではありませんが、セキュリティレベルを大幅に向上する事が出来るとされています。しかし、単純にAzure MFAを使用した場合は社内からのOffice365アクセスも、社外からのOffice365アクセスの際にも多要素認証を求められてしまい、セキュリティが向上する一方で手間だと感じるユーザーも少なくないと思います。

そこで今回の記事では、社内からのOffice365アクセス時には多要素認証を求めずに、社外からのOffice365時のみ多要素認証を強制する方法をお伝えします。

▣Azure Multi-Factor Authentication の構成手順

1. Multi-Factor Authentication の有効化

1.Azure Portalに全体管理者権限を持つアカウントでサインインし、[ Azure Active Directory ] – [ユーザー]を選択します。

2. [すべてのユーザー] – [Multi-Factor Authentication] を選択します。

3. 多要素認証ユーザーサービス設定画面にて、対象のユーザーにチェックを入れて、画面右側の [有効にする] を選択します。

※MFAを有効化するユーザーには、事前にAzure Active Directory P1ライセンス [Azure MFA] を割り当てている必要があります。

4. 多要素認証を有効にする方法の概要 についてのポップアップが表示されるので、[Multi-Factor Auth を有効にする]を選択します。

2. Multi-Factor Authentication の信頼されたIPの構成

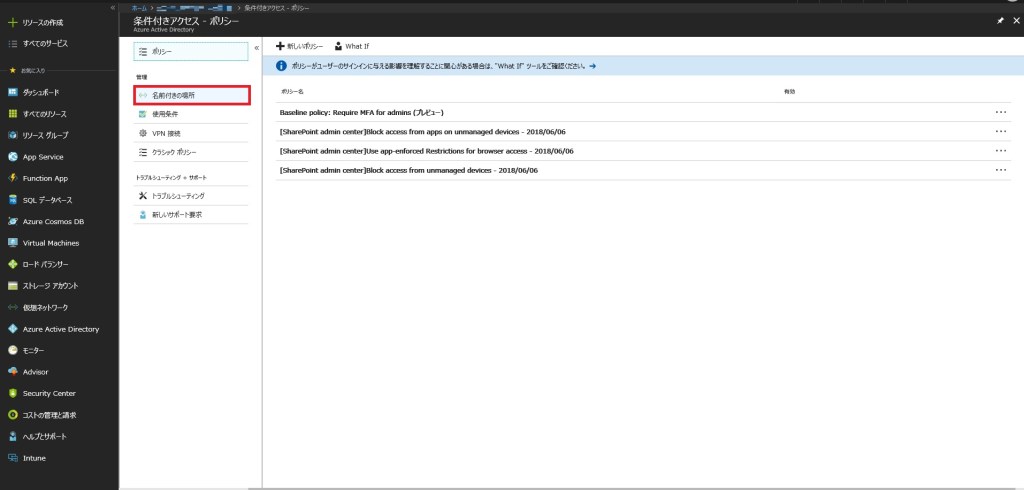

1.Azure Portalに全体管理者権限を持つアカウントでサインインし、[ Azure Active Directory ] – [条件付きアクセス]を選択します。

2. [名前付きの場所]を選択します。

3. 画面上部のメニューから [MFAの信頼できる IP構成 ] を選択します。

4. 多要素認証ユーザーサービス設定画面にて、[信頼済みIP] – [次の範囲のIPアドレスサブネットから送信されたリクエストの場合、多要素認証をスキップする]欄に、組織の拠点のグローバルIPアドレスを入力します。入力が完了したら、[保存]を選択します。

※この時CIDR 表記を使用して、テキスト ボックスに IP アドレスを入力してください。

- xxx.xxx.xxx.1 から xxx.xxx.xxx.254 の範囲の IP アドレスの場合は、xxx.xxx.xxx.0/24 などの表記を使用します。

- 単一の IP アドレスの場合は、xxx.xxx.xxx.xxx/32 などの表記を使用します。

最大で 50 の IP アドレス範囲を入力出来ます。 これらの IP アドレスからサインインしているユーザーは、MFA認証をバイパスします。

3. 条件付きアクセスを使用して社内からのO365アクセス時にMulti-Factor Authentication をバイパスする

1. Azure Portalに全体管理者権限を持つアカウントでサインインし、[ Azure Active Directory ] – [条件付きアクセス]を選択します。

2. [ポリシー] – [+新しいポリシー] を選択します。

3. [名前] 欄にポリシー名を入力し、[割り当て] 欄の [ユーザーとグループ] を選択します。

4. [対象] – [ユーザーとグループの選択] – [選択] を選択し、 表示された右側の画面で対象ユーザーまたはグループを選択し、[選択] を選択します。

5 . ユーザーとグループ画面で [完了] を選択します。

※対象のグループ内の特定のユーザーアカウントのみ条件付きアクセスの対象外としたい場合には、[対象外] から対象外にするユーザーまたはグループを選択することで、条件付きアクセスポリシーの影響を受けずに、そのユーザーは Office 365 Portal / Azure Portal へサインインすることができます。

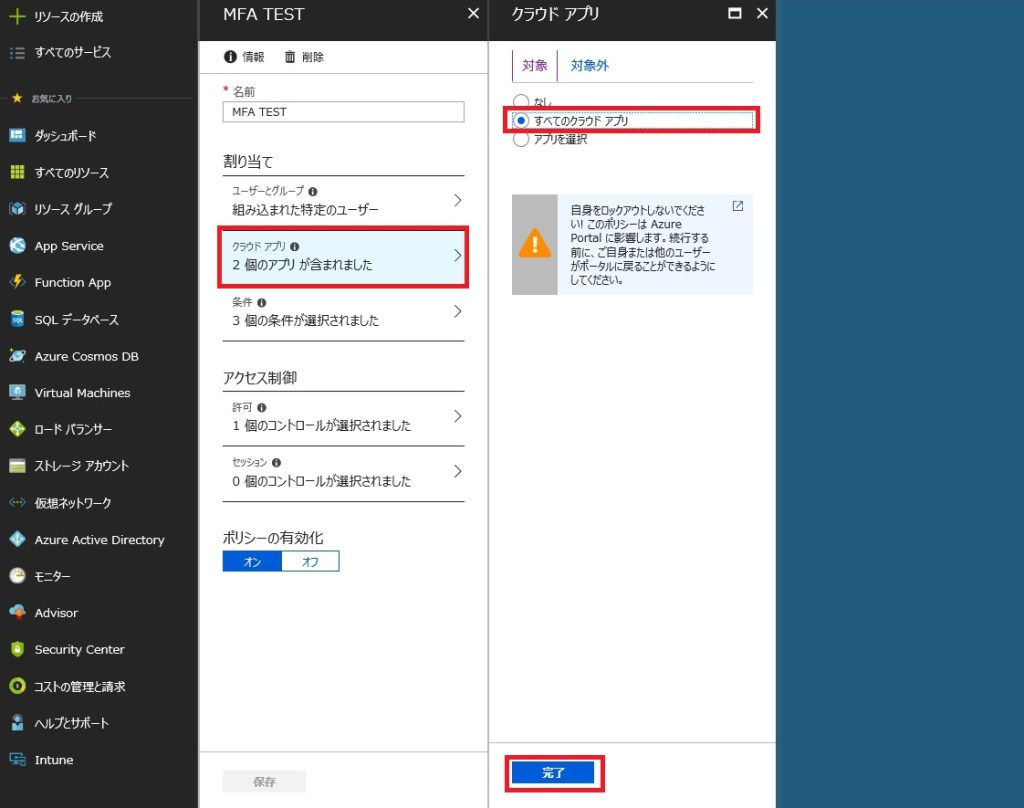

6. [クラウドアプリ] を選択し、条件付きアクセスの対象となるクラウドアプリを選択します。今回は例としてわかりやすいように、すべてのクラウドアプリを選択していますが、この場合 Office365及びAzure Portalなどの管理者向けポータルもポリシーの影響を受けます。

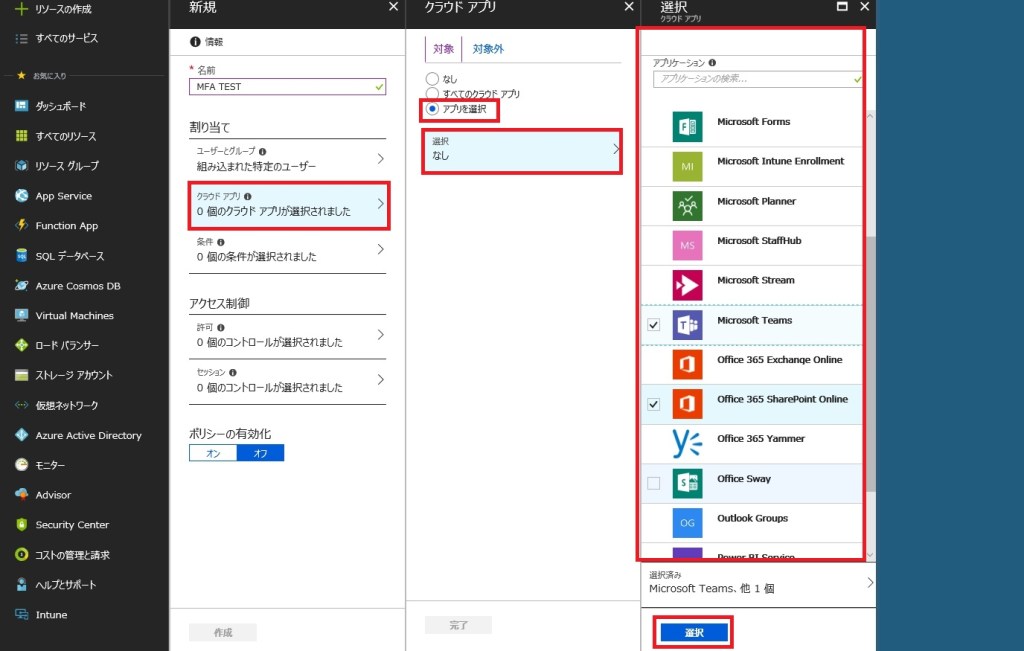

※特定のクラウドアプリのみを条件付きアクセスの対象とする場合には、[アプリの選択 ] – [選択]から対象のクラウドアプリを下図のように選択します。ここでは例としてShare Point OnlineとMicrosoft Teams を選択しています。この場合、Office365 Portalへのサインイン時には多要素認証は求められず、ポータルから、または直接それぞれのアプリにサインインする際に多要素認証が求められます。

7. [条件] – [デバイスプラットフォーム] を選択します。構成を[はい]と選択し、条件付きアクセスの対象となるデバイスプラットフォームを選択します。ここでは例としてWindowsのみを選択しています。

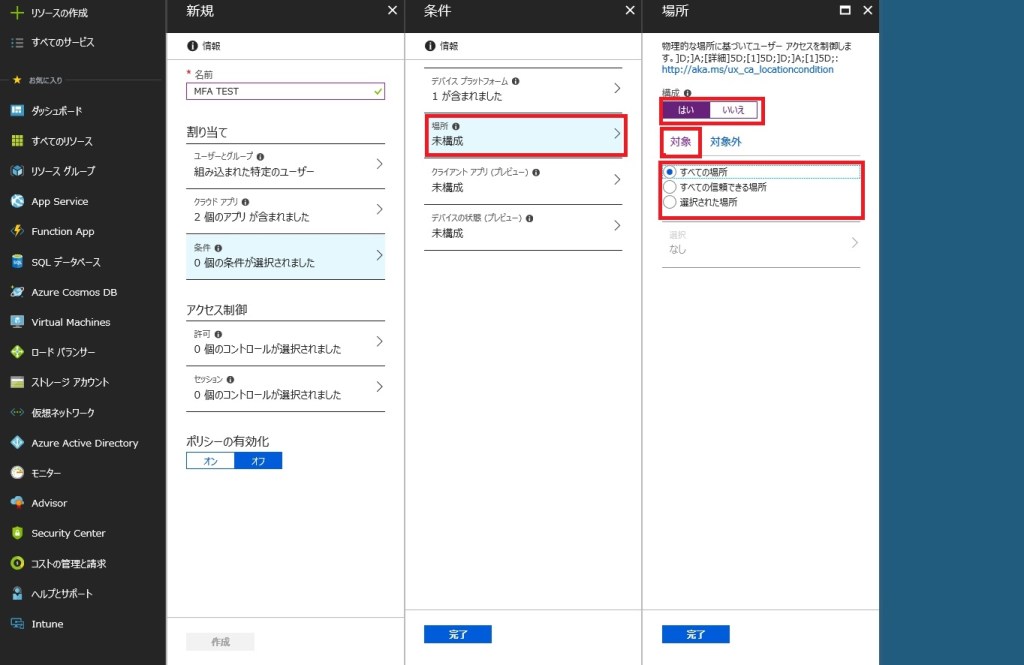

8. [場所] を選択し、条件付きアクセスポリシーの対象となる場所を選択します。 [構成] を [はい]と選択し、 [対象] – [すべての場所] を選択します。

9. 次に [対象外] を選択し、[ポリシーから除外する場所を選択します] から、先ほど設定した [MFAの信頼できるIP] を選択します。

10. [クライアントアプリ(プレビュー)] を選択し、対象となるクライアントアプリを選択します。ここでは例としてブラウザーからのアクセス時のみ多要素認証を求める設定をしています。設定が完了したら、 [完了] – [完了] を選択します。

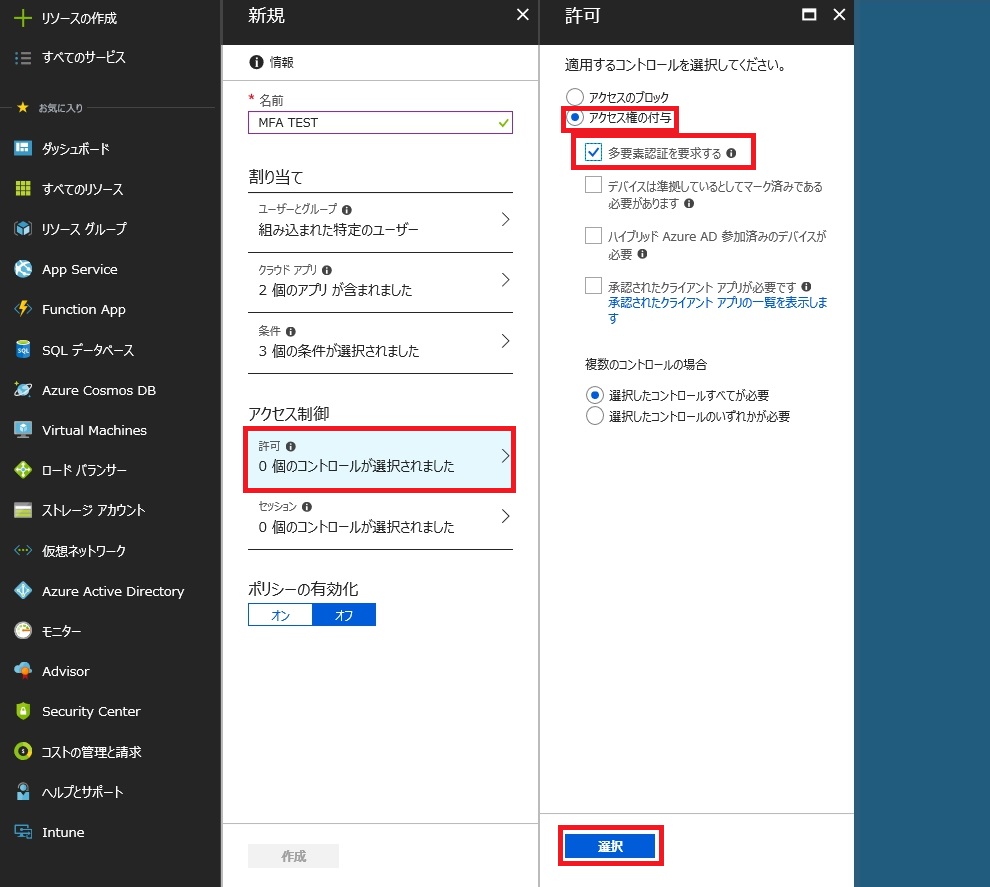

11. [アクセス制御] – [許可] を選択します。[適用するコントロールを選択してください] から、[アクセス権の付与] – [多要素認証を要求する] を選択します。選択が完了したら、[選択] を選択します。

12 . 作成したポリシーをすぐに有効化する場合には、[ポリシーの有効化]を[オン]に選択し、[作成]を選択します。

※ポリシーの有効化はポリシーの作成時点では、必須の作業ではありません。ポリシーの作成後任意のタイミングで有効化をする事も可能です。

13. ポリシー画面にポップアップで、[対象のポリシーが正常に作成されました]と表示され、作成したポリシーが一覧に表示されている事を確認します。ポリシーの有効化を作成時点で行った場合には、 [有効] 列に [✔] が入っている事を確認します。

▣Azure Multi-Factor Authentication ユーザーの操作

1 . 社外からのアクセス(初回)

※以下の例は、条件付きアクセスで対象のクラウドアプリに[すべてのクラウドアプリ]を適用した場合の例です。対象のクラウドアプリを個別に選択した場合、Office365 Portalへのアクセス時には多要素認証は強制されず、対象のクラウドアプリへのアクセス時に多要素認証を求められます。

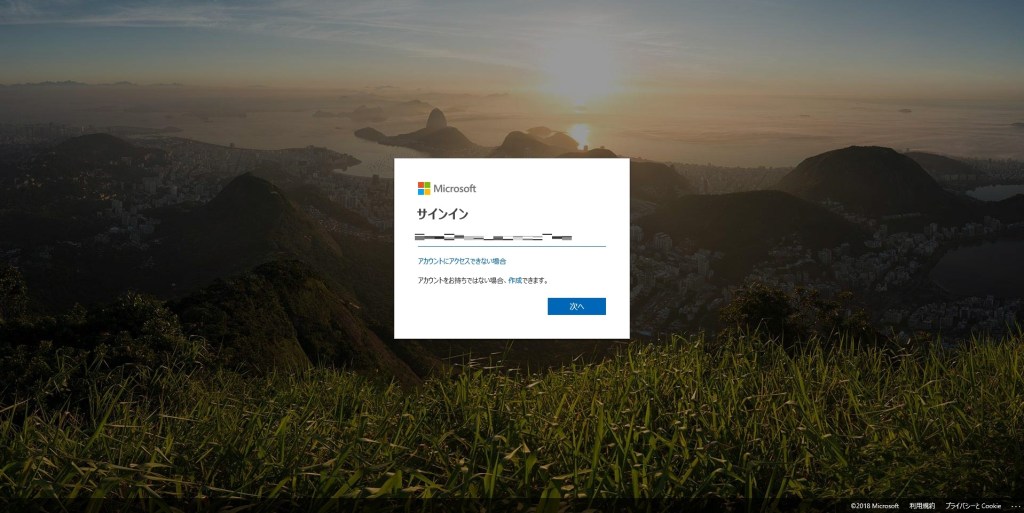

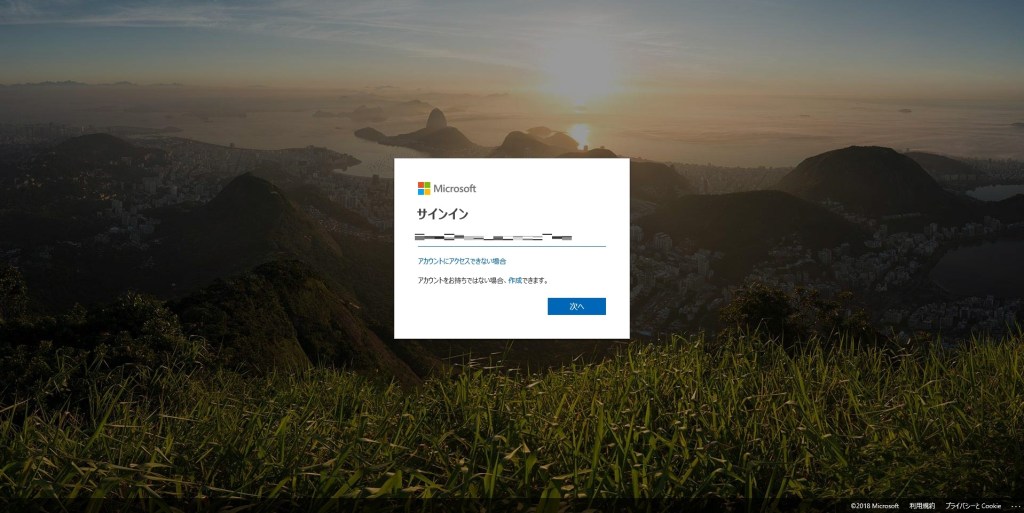

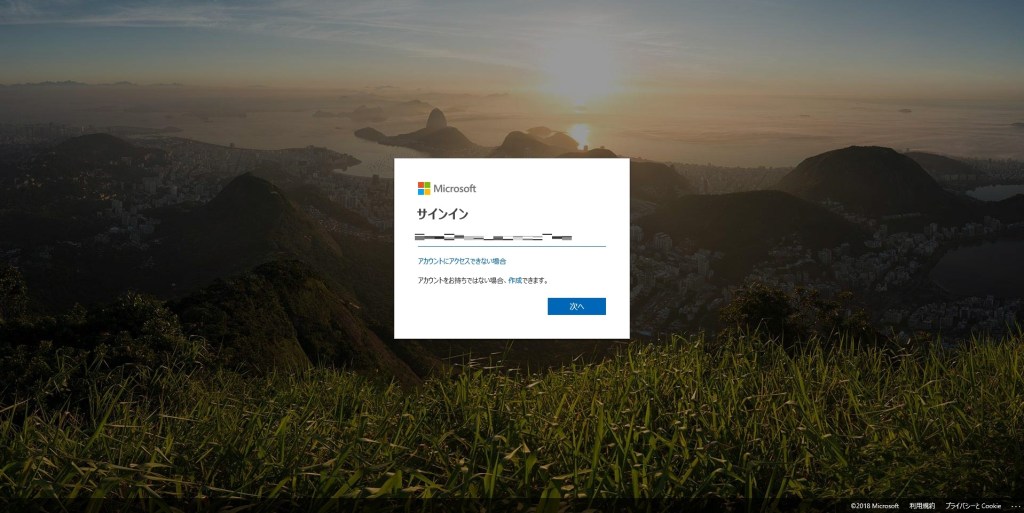

1. Office365ポータル へアクセスしサインインに使用するアカウント情報を入力して、[次へ] を選択します。

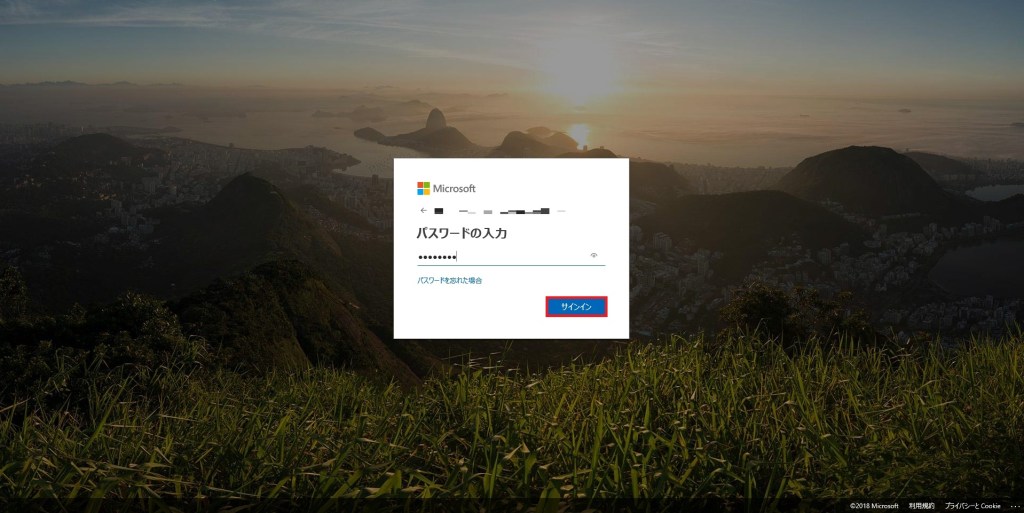

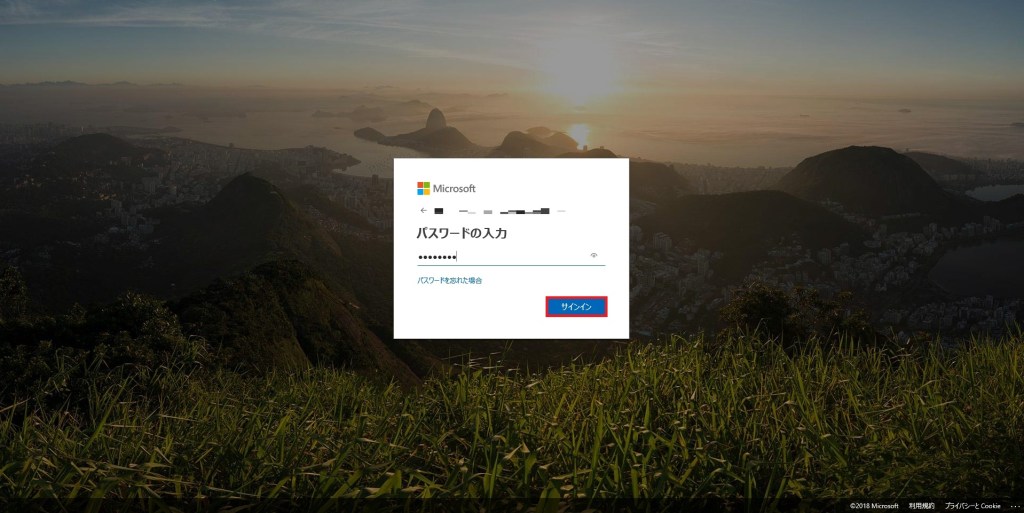

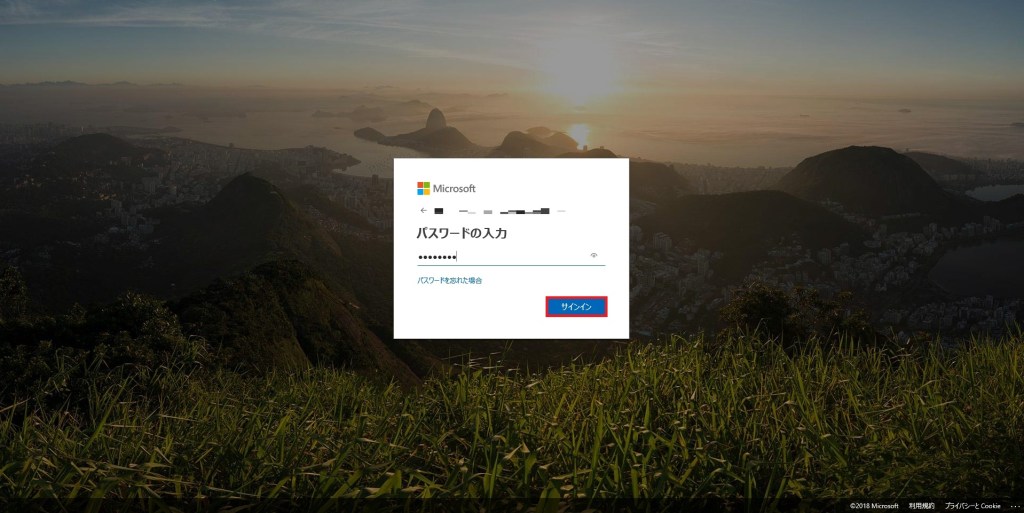

2. アカウントのパスワードを入力します。

3. [詳細情報が必要]と表示されるので、[次へ]を選択します。

4. 追加のセキュリティ確認画面にて、[手順1:ご希望のご連絡方法をお知らせください] から、多要素認証に使用する方法を選択します。

※ここでは例として[認証用電話]を選択しています。

5. 認証用電話を選択した場合、下図のように電話番号を入力し、連絡方法から[テキストメッセージでコードを送信する]または、[電話する]のいずれかの方法を選択します。設定が完了したら[次へ]を選択します。

※2回目以降のサインイン時にはここで設定した内容で自動的に多要素認証が強制されます。

6. [認証用電話] -[テキストメッセージ] を選択した場合は、下図のようにテキストメッセージでのコード認証が実行されるので、認証用電話で受信した確認コードを入力し、[確認]を選択します。

7. [確認に成功しました]と表示されたら、[完了]を選択します。

8. サインインが完了し、Office365ポータルが表示されます。

2 . 社外からのアクセス(2回目以降)

1. Office365ポータル へアクセスしサインインに使用するアカウント情報を入力して、[次へ] を選択します。

2. アカウントのパスワードを入力します。

3. 初回アクセス時に設定した方法で多要素認証が強制されます。[認証用電話] – [テキストコード] を選択した場合、下図のように表示されるので、認証用電話で受信した確認コードを入力し、[検証] を選択します。

4. 検証が成功するとサインインが完了し、Office365ポータルが表示されます。

3 . 社内からのアクセス

※MFAの信頼されたIPに設定した社内のIPアドレスからのアクセス時には、以下のように多要素認証がバイパスされます。

1. Office365ポータル へアクセスしサインインに使用するアカウント情報を入力して、[次へ] を選択します。

2. アカウントのパスワードを入力します。

3. 多要素認証は強制されず、パスワードのみでサインインが完了し、Office365ポータルが表示されます。

✔ 参考情報

Azure Multi-Factor Authentication のしくみ

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/concept-mfa-howitworks

RSS - 投稿

RSS - 投稿