Azure AD Password Protection カスタム禁止パスワードリストの構成

組織内で、パスワードに使用させたくないワードがある場合、クラウドサービス及び、オンプレミスActive Directory環境での禁止パスワードの強制には、Azure AD Password Protection カスタム禁止パスワードリストの使用が有用です。

前回の記事の中で、グローバル禁止パスワードリストや、オンプレミス環境での連携、禁止パスワードの動作についてお伝えさせていただきました。

今回は、オンプレミス及びクラウド環境への禁止パスワードの強制の為に事前に必要となるカスタムリストの作成を行っていきます。

前提条件などを記載している、前回の記事については以下のリンクを参照してください。

Microsoftの調査によると、多くの組織では、社名や地名、有名人の名前や学校名など攻撃者が推測しやすいパスワードが多く使用されている事がわかっています。また、複雑性の規則を満たす事のできる”P@ssw0rd!”のようなパスワードも多くの組織で使用されています。ユーザーがこれらのような危険なパスワードを使用して、組織の情報漏洩などが発生するのを未然に防ぐ為に、この機能の使用を検討してください。カスタム禁止パスワードリストを管理者が適切に設定をすることで、ユーザーが攻撃者に推測されやすいパスワードを使用することを防ぐことができます。

本機能は、本記事公開時点でパブリックプレビューの機能です。パブリックプレビュー時の使用条件については以下リンクを参照してください。MSブログによると、この機能は2018年に正式公開予定のようです。

Microsoft Azure プレビューの追加使用条件

https://azure.microsoft.com/ja-jp/support/legal/preview-supplemental-terms/

Azure AD Password Protection and Smart Lockout are now in Public Preview!

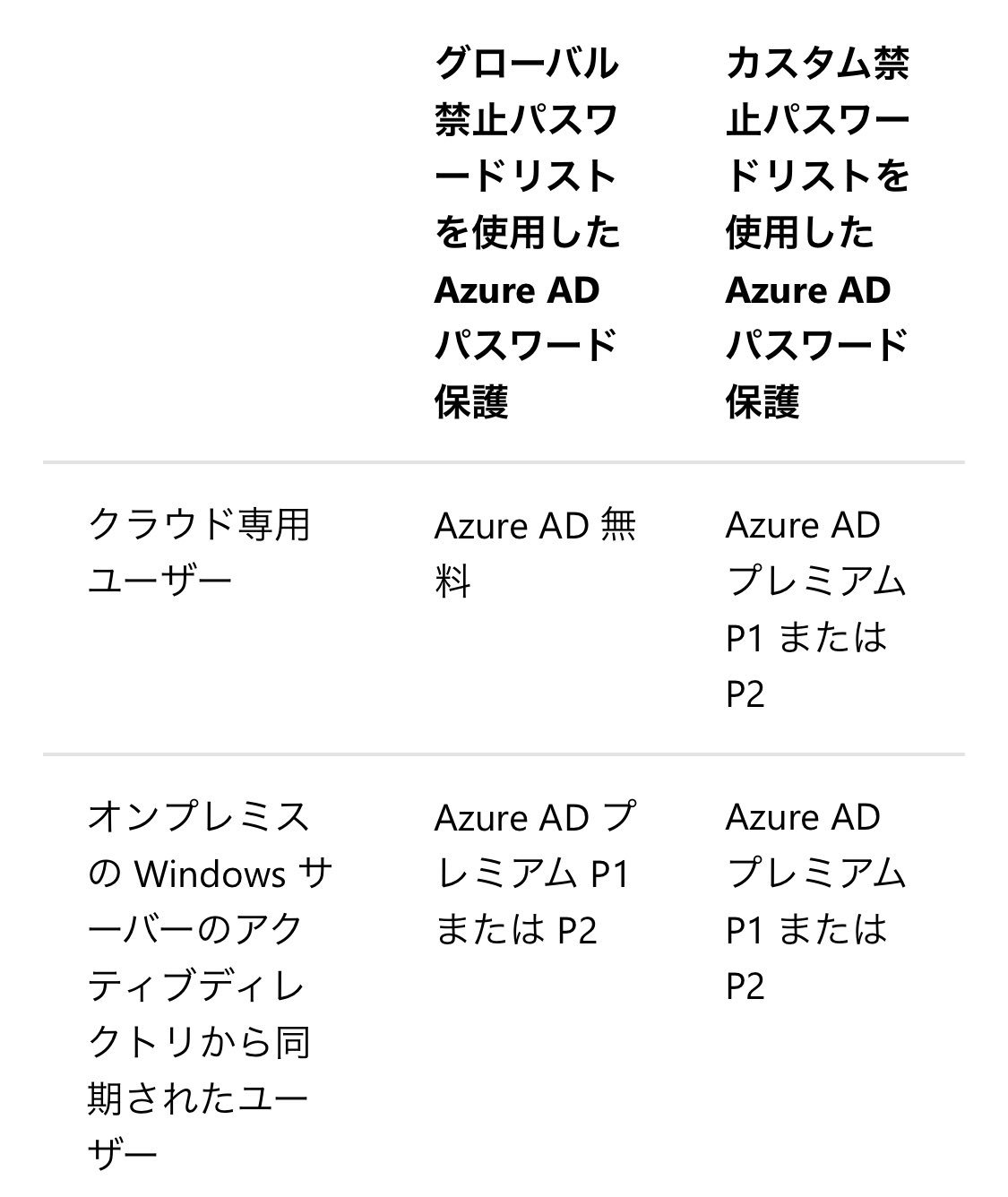

License

本機能を利用する為には、Azure AD Basic Azure AD Premium P1 or P2 ライセンスが必用です。(クラウドのみの保護を行う場合についても、カスタム禁止パスワードリストを構成する場合には、Azure AD Premium P1 or P2 ライセンスが必要となります。)

現時点では、以下2つのリンク先のDocsの記事内ではこのライセンスの部分について、矛盾した説明がされています。

私が検証した限りでは、Azure AD Premiumライセンスを付与しないと構成できない機能はAzure AD Password Protection for Windows Server Active Directoryのみでした。 (この機能はPremiumがないとグレーアウトして構成できませんでした。)

クラウドIDの保護のみの場合は、Azure AD Basic ライセンスのみで使用可能です。オンプレミス環境への保護を拡張したい場合には、Azure AD Password Protection for Windows Server Active Directoryが必用となる為、Azure AD Premium P1 (P2) ライセンスが必要となるものだと思われます。

今後、このライセンスの部分については、ウォッチを続けたい

と思います。

組織内の不適切なパスワードを排除する

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/concept-password-ban-bad

カスタムの禁止パスワード リストを構成する

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/howto-password-ban-bad

Configuration

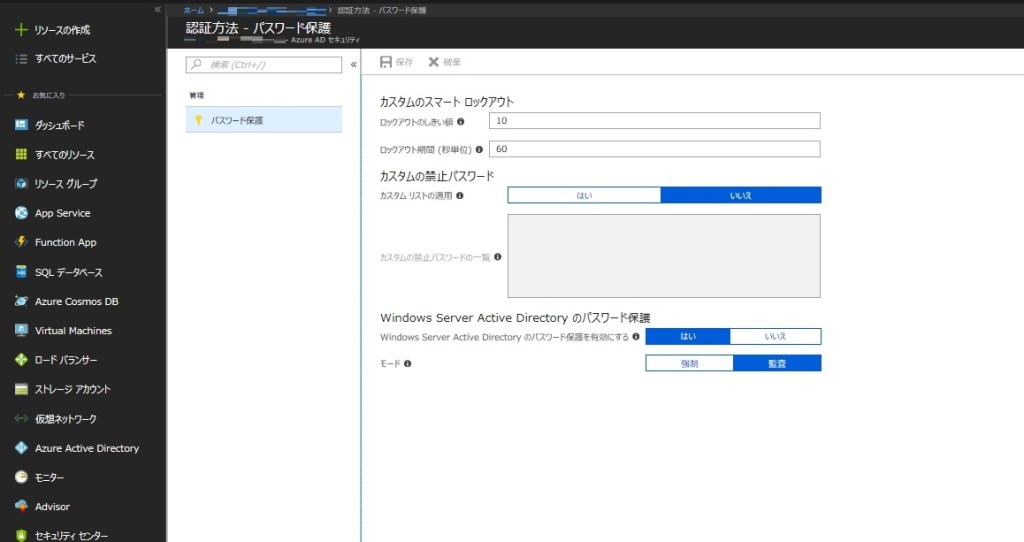

- Azure portal に Azure 全体管理者権限を持つアカウントでサインインし、[ Azure Active Directory ]、[ 認証方法 ]、[ パスワード保護 ] の順に選択します。

2. [カスタムリストの適用]を [はい] に設定します。[カスタムの禁止パスワードの一覧]に禁止パスワードを設定していきます。

※1行に1つの禁止ワードを設定してください。

※現在カスタムリストには、最大1000個までのワードを設定できます。

※大文字と小文字は区別されません。後述する機能によって、近似一致のような形でそれらはブロックされます。

※最短文字数は4文字で、最長は16文字です。

※カスタムの禁止パスワードリストの更新が適用されるまでに数時間かかることがあります

3. 禁止パスワードの設定が完了したら、[保存]を選択し、設定を適用します。

※カスタム禁止パスワード リストの更新が適用されるまでに数時間かかることがあります。

動作方法

ブロックの動作

この禁止リストを使用すると、次の仕組みで設定したパスワードがブロックされます。

本機能では、カスタムリストに登録されたパスワードは完全一致の形ではなく、近似一致のような形でブロックをされます。具体的には、禁止されたパスワードリストは、文字列を小文字に変換し、編集距離が1以内の既知の禁止パスワードとファジーマッチングで比較することで、リストのパスワードと一致させます。

例: 組織のパスワードpasswordがブロックされている

- ユーザーがパスワードを “P@ssword”に設定しようとしました。これは “password”に変換され、passwordの変種であるためブロックされます。

- 管理者は、ユーザーのパスワードを「Password123!」に設定しようとします。これは、”password123!”に変換され passwordの変種であるためブロックされます。

※尚、Azure AD MFAを使用している管理者アカウントの使用に対しては現時点ではサポートはされていません。今後のアップデートでは、MFAを必要とする管理者アカウントでの登録がサポートされる予定のようです。

チェックのタイミング

ユーザーまたは管理者が Azure AD のパスワードをリセットまたは変更するたびに、禁止パスワード リストを介してリストに存在しないことが確認されます。 このチェックは、Azure AD を使用して設定または変更されたパスワード対象です。オンプレミス環境との連携はAzure AD Password Protection for Windows Server Active Directoryを使用する必要があります。こちらについての内容は、過去の記事を参照してください。

【参考情報】

カスタムの禁止パスワード リストを構成する

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/howto-password-ban-bad

RSS - 投稿

RSS - 投稿